Teste de malware e ataque avançado

Sua avaliação do Falcon permite que você teste amostras de malware e técnicas de ataque avançadas. Esta é uma etapa opcional de sua avaliação, demonstrando como o Falcon Prevent protege seu ambiente.

Instruções passo a passo

Tempo estimado

20 minutos, dependendo da quantidade de testes que você deseja realizar

Requisitos

Dispositivo típico, SO Mac ou Windows e navegador Google Chrome

Nesta próxima seção, você percorrerá cenários de teste com malware real. Você NÃO deve conduzir esses testes em seu laptop ou estação de trabalho, mas em um ambiente de teste de malware dedicado. Para facilitar isso, o ambiente virtual CloudShare garante que o teste de malware aconteça completamente fora de sua organização. O laboratório e este guia se concentram exclusivamente no Falcon Prevent, nossa solução antivírus.

1Acessando o laboratório de malware baseado em nuvem

- Se você já tem sua própria configuração de laboratório de malware, pule esta etapa e prossiga para a etapa 2.

CloudShare é um ambiente de laboratório Windows baseado em nuvem onde você pode realizar testes ao vivo com segurança. Se você já tem um laboratório de teste de malware seguro, também pode testar o Falcon Prevent nele. As etapas neste guia foram escritas visando o teste em nosso laboratório ou no seu.

- Junto com seu e-mail de confirmação para a Avaliação Gratuita do Falcon Prevent, você também recebeu um e-mail do cloudshare.com

- Clique no link que consta neste e-mail e siga as instruções de inscrição para aproveitar nosso ambiente de laboratório hospedado.

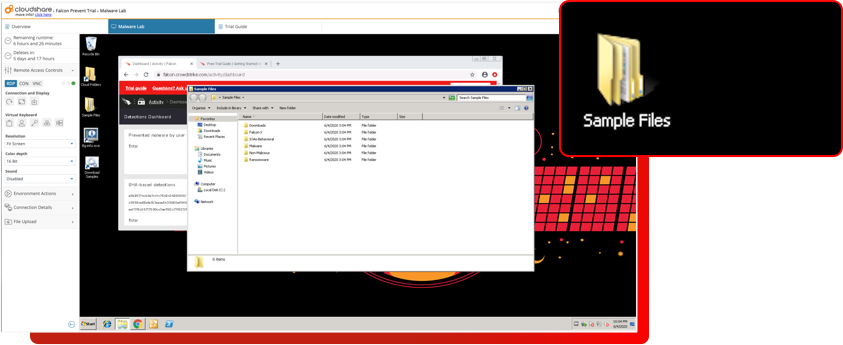

- Clique na aba Laboratório de Malware para acessar sua máquina de teste.

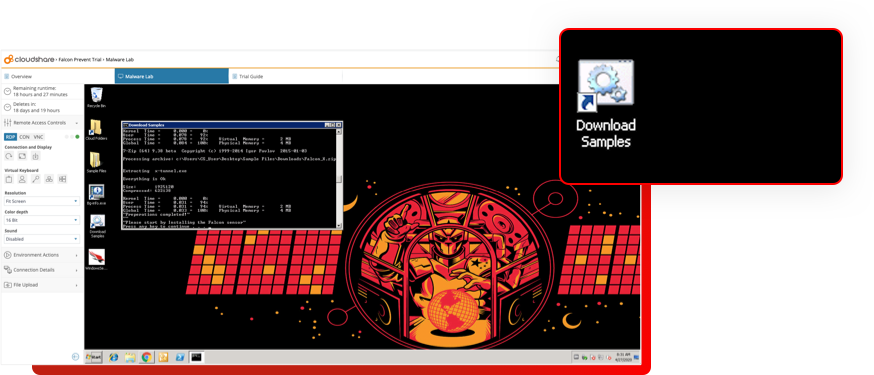

- Ao acessá-la pela primeira vez, clique no ícone Baixar Amostras na Área de Trabalho.

- Um script irá recuperar malware, ransomware e até ataques baseados em script recentes e colocá-los na pasta Arquivos de Amostra em sua área de trabalho.

Esse processo pode levar alguns minutos para ser concluído. Fique à vontade para minimizar a janela de download e prosseguir com o download e instalação do sensor a partir da etapa 2.

2Preparação do laboratório

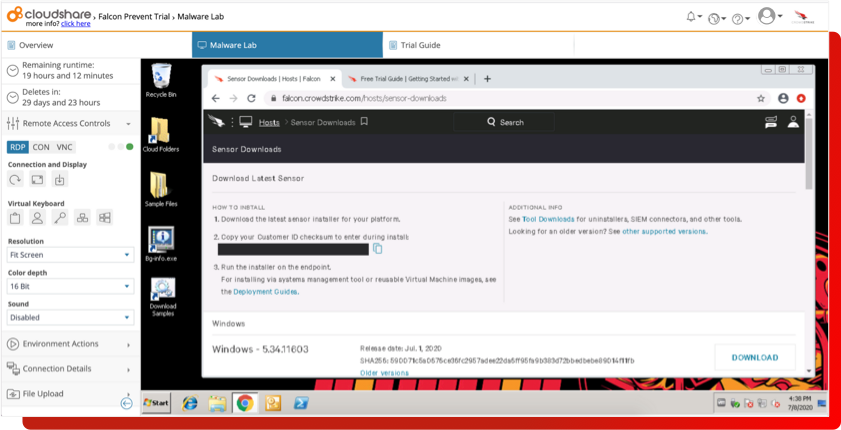

- Baixe e instale o sensor Falcon.

- Conforme você começa a testar, em seu próprio laboratório ou no ambiente virtual fornecido, os sensores para cada host de teste precisam ser baixados e instalados.

- Para a instalação do sensor, consulte Passos Básicos > Instalação.

- Volte para a interface do Falcon e vá para Detecções para inspecionar o novo alerta.

- Verifique a política de prevenção ativa.

- Para testar a eficácia, o sensor recém-instalado deve ter uma política de prevenção.

- Você pode confirmar isso na Interface Falcon. Vá para Gerenciamento de Host e verifique se você vê seu hostname listado. A coluna Política de Prevenção deve mostrar platform_default como a política atribuída.

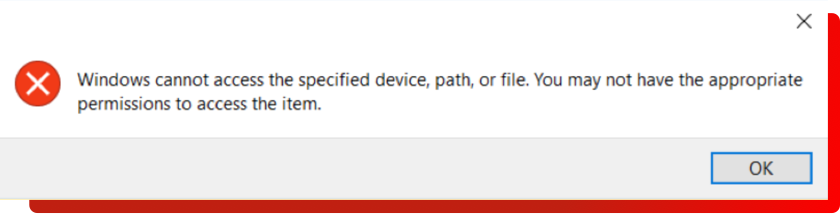

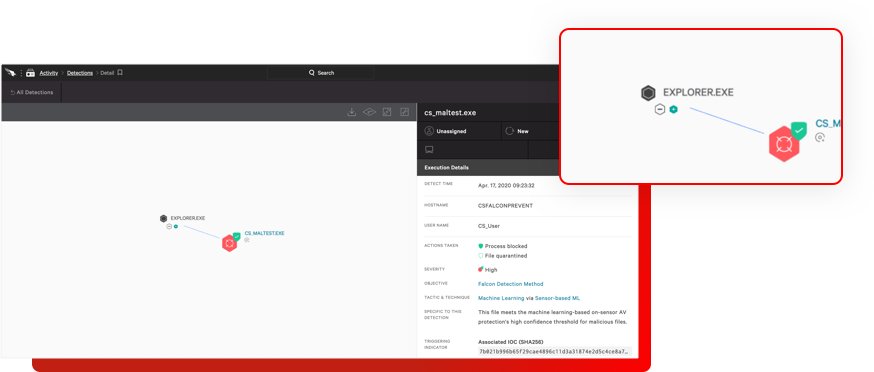

- Execute o arquivo de teste de prevenção CrowdStrike para validar se a política foi aplicada corretamente. Acesse Área de Trabalho > Arquivos de Amostra > Não Malicioso e execute cs_maltest.exe. Com a prevenção ativada, você verá uma mensagem semelhante à seguinte no sistema do cliente.

- Isso também irá gerar um evento de detecção na Interface Falcon.

3Teste não malicioso

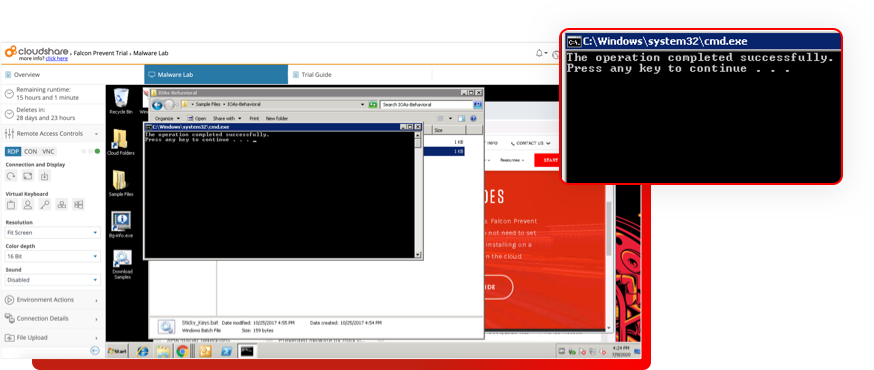

- Acesse Área de Trabalho > Arquivos de Amostra > Não Malicioso e execute cs_maltest.exe.

- Com a prevenção ativada, você verá uma mensagem semelhante à seguinte no sistema do cliente.

- Isso também irá gerar um evento de detecção na Interface Falcon.

Depois de instalar o sensor com as políticas de prevenção ativadas, você está pronto para testar com amostras em tempo real. Você pode escolher entre os seguintes testes: Malware | Ransomware | PowerShell | Persistência | Ataque de phishing | Gerenciamento de aplicações.

4Malware

- Depois de instalar o sensor com as políticas de prevenção ativadas, você pode começar a testar com malware real.

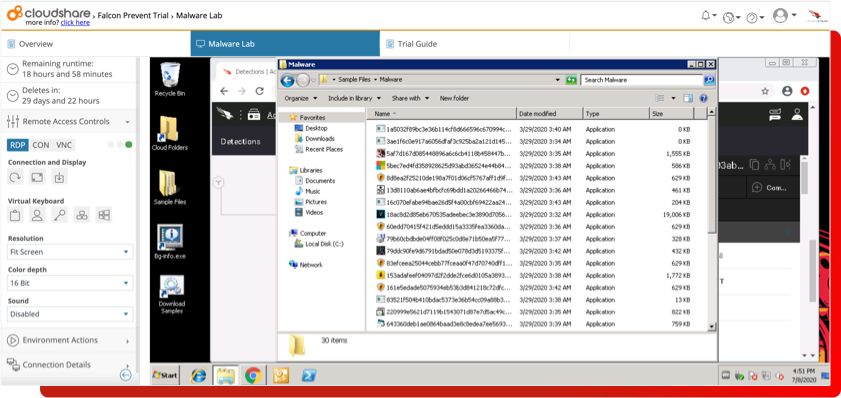

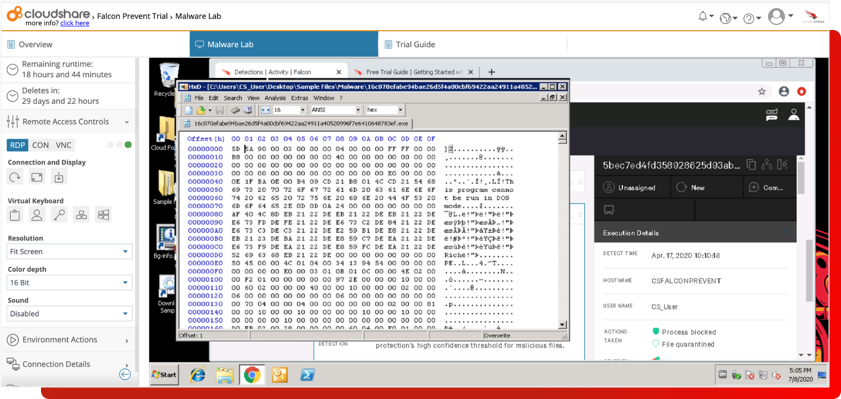

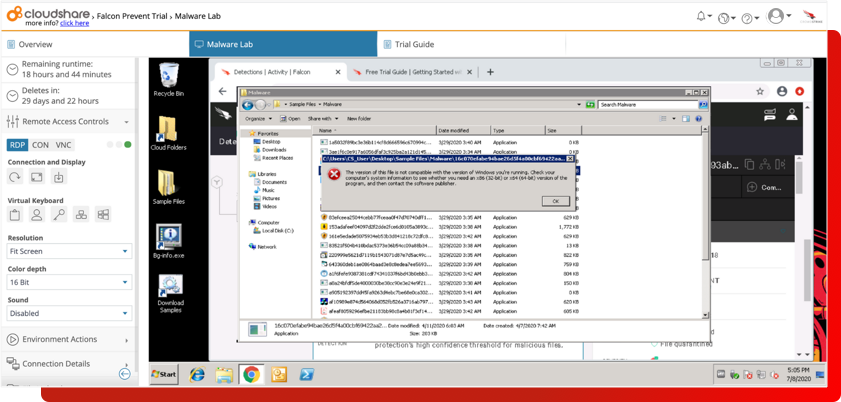

- No laboratório de malware, navegue até Arquivos de Amostra > Malware na área de trabalho.

- Fornecemos cerca de 25 amostras de malware diferentes. Use essas amostras para gerar eventos de detecção na Interface Falcon.

- Fornecemos cerca de 25 amostras de malware diferentes. Use essas amostras para gerar eventos de detecção na Interface Falcon.

- Agora navegue de volta para a Interface Falcon e observe que explorer.exe é o processo pai na árvore de processos.

- Isso ajuda você a entender como um ataque foi executado.

- Execute um exemplo a partir de um prompt de comando (cmd.exe). O processo pai agora é cmd.exe em vez de explorer.exe.

- Use o HxD Hex Editor (já instalado no laboratório de malware) para modificar o arquivo e alterar seu hash.

- Em seguida, execute a amostra modificada para verificar que o Falcon Prevent pode bloquear malware desconhecido.

5Ransomware

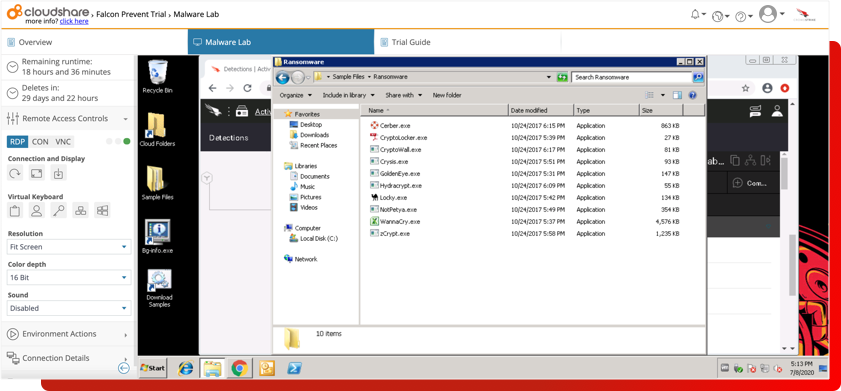

- Nos últimos anos, o ransomware surgiu como um dos tipos de malware mais prevalentes e problemáticos.

- Coletamos amostras recentes de famílias de ransomware proeminentes, como Locky e WannaCry, e as disponibilizamos em seu laboratório.

- Para acessá-las, vá em Área de Trabalho > Arquivos de Amostra > Ransomware.

- Fique à vontade para executar qualquer um desses arquivos de ransomware e veja como o Falcon Prevent oferece proteção completa contra eles.

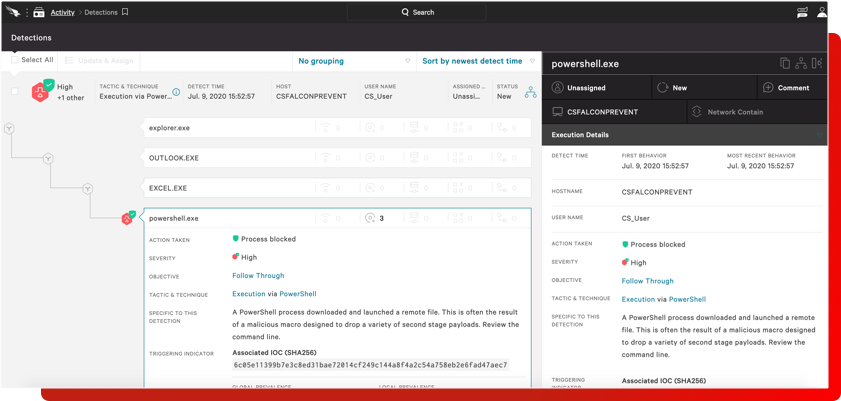

6PowerShell

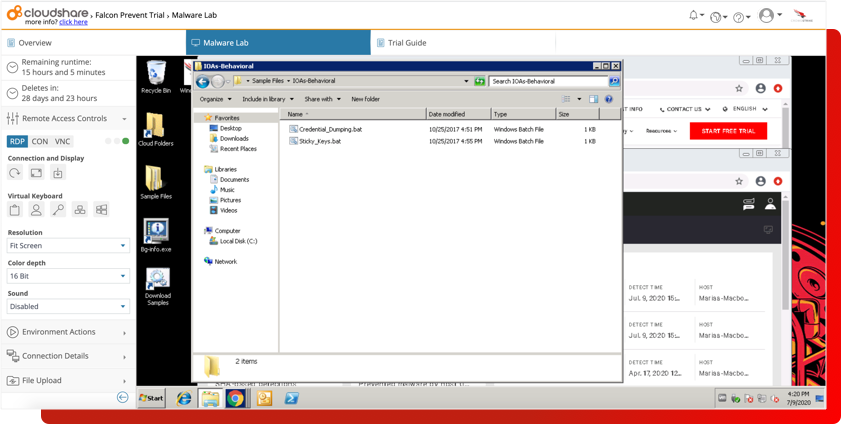

- Navegue até Área de Trabalho > Arquivos de Amostra > IOAs-Comportamental.

- Clique duas vezes no arquivo batch Credential_Dumping.bat. Este script executará um comando powershell codificado para capturar credenciais.

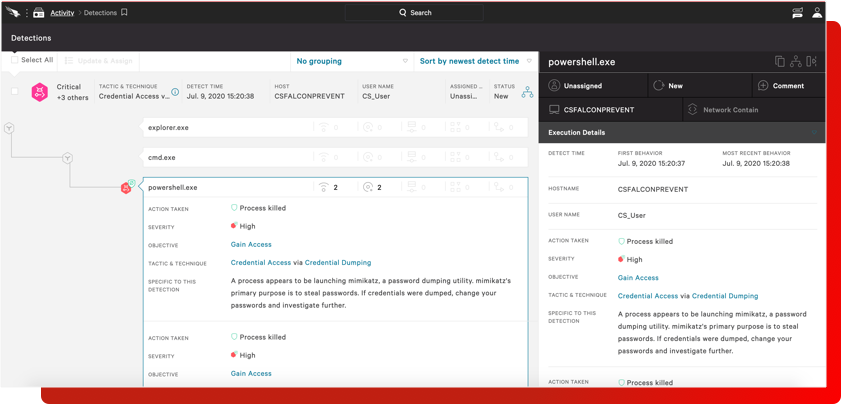

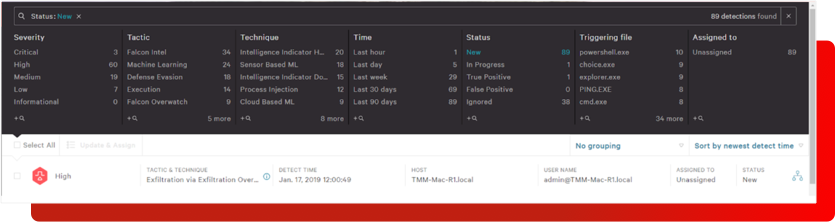

- Navegue até a página Detecções da Interface Falcon e inspecione a nova detecção.

- Observe que os parâmetros completos da linha de comando estão disponíveis no painel Detalhes da Execução.

- Nesse alerta, a árvore do processo nos mostra imediatamente que o PowerShell foi executado em um prompt de comando, que foi identificado como Mimikatz, que foi acessado um processo LSASS (Local Security Authority Subsystem Service, em português, Serviço do Subsistema de Autoridade de Segurança Local), e que o comando foi codificado.

- À direita em Detalhes de Execução, podemos ver o argumento completo da linha de comando que foi usado.

Nenhuma outra solução antivírus fornece esse nível de detalhe. CrowdStrike Falcon usa um Indicador de Ataque ou IOA, para representar uma série de ações que um invasor deve realizar durante um ataque bem-sucedido. Os IOAs estão relacionados com a execução dessas etapas, a intenção do adversário e os resultados que ele está tentando alcançar. Isso permite que o Falcon Prevent identifique e bloqueie ameaças novas e desconhecidas com base nas táticas, técnicas e procedimentos usados pelo invasor.

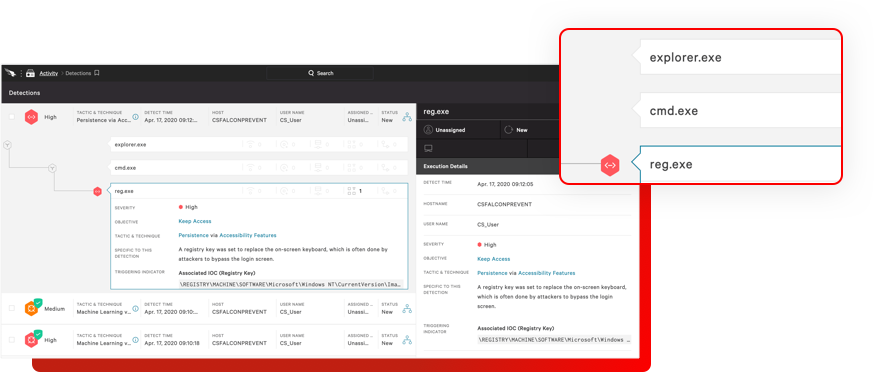

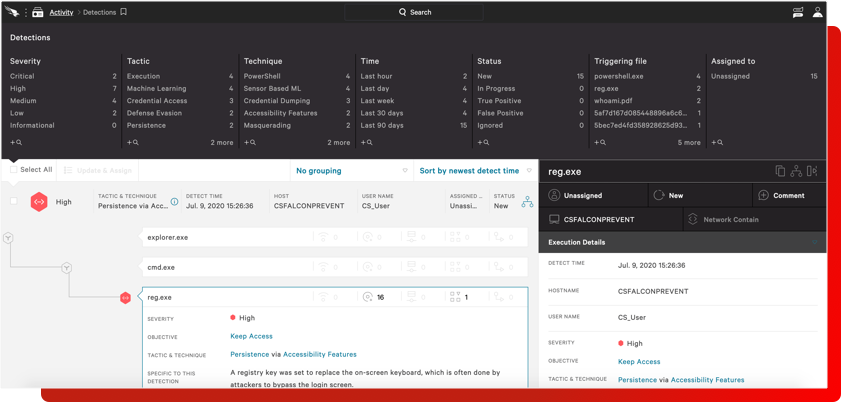

7Persistência

- Navegue até Área de Trabalho > Arquivos de Amostra > IOAs-Comportamental.

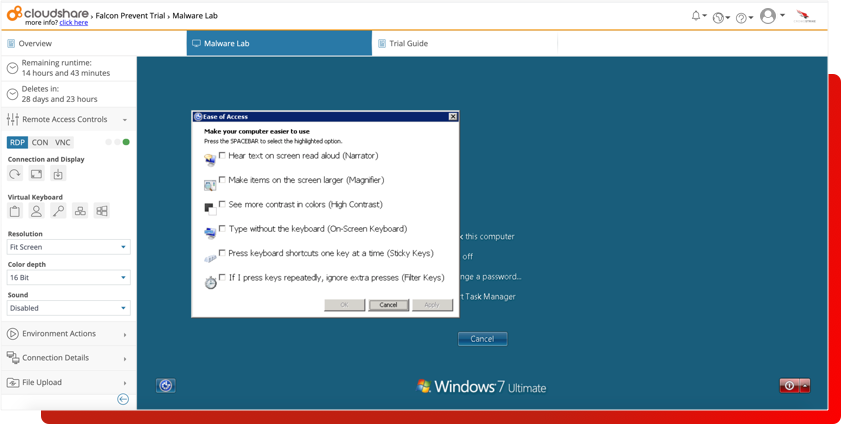

- Clique duas vezes no arquivo batch Sticky_Keys.bat. O arquivo será executado em uma janela de prompt de comando.

- Ele modificará secretamente uma chave de registro que permitiria a um invasor fazer login na máquina sem jamais ter que fornecer um nome de usuário ou senha.

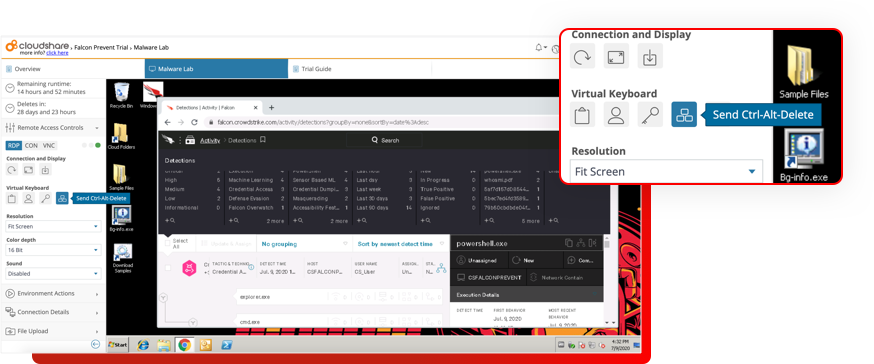

- Agora use o botão “enviar ctrl + alt + delete” no lado esquerdo da tela do seu laboratório de malware para abrir a tela de bloqueio do Windows.

- Clique na opção Facilidade de Acesso no canto inferior esquerdo e na tela pop-up que aparece.

- Marque a caixa Digitar Sem o Teclado (Teclado na Tela) e clique em Aplicar.

Sem o Falcon Prevent neste sistema, um prompt de comando teria aparecido, dando ao invasor acesso total ao sistema (NT AUTHORITY\SYSTEM). Este é um exemplo de comportamento de invasor que não usa malware e normalmente passa batido pelas soluções antivírus legadas. O Falcon Prevent interrompeu esse mecanismo de persistência, mesmo sem nenhum malware ter sido usado.

- Cancele para sair da tela de bloqueio do Windows e volte para a Interface Falcon.

- Você encontrará um novo alerta crítico em Detecções.

- Expandindo o novo alerta, podemos ver que cmd.exe foi impedido de iniciar com privilégios de sistema e de ignorar (bypass) o processo de logon do Windows.

Em ambos os exemplos, nenhum malware foi usado. Estes são exemplos de ataques sem arquivos. O Falcon Prevent identificou um comportamento suspeito e protegeu o usuário. Este é um exemplo do poder dos IOAs. Os IOAs identificam comportamentos maliciosos – não importa como se apresentem.

CrowdStrike Falcon usa um Indicador de Ataque ou IOA, para representar uma série de ações que um invasor deve realizar durante um ataque bem-sucedido. Os IOAs estão relacionados com a execução dessas etapas, a intenção do adversário e os resultados que ele está tentando alcançar. Isso permite que o Falcon Prevent identifique e bloqueie ameaças novas e desconhecidas com base nas táticas, técnicas e procedimentos usados pelo invasor.

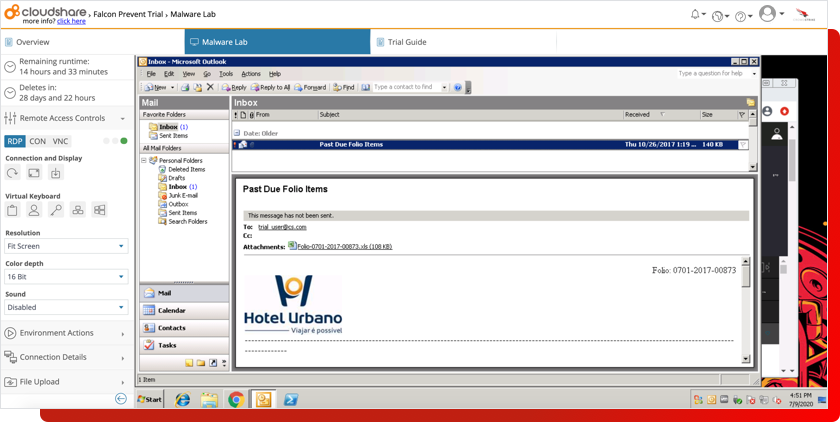

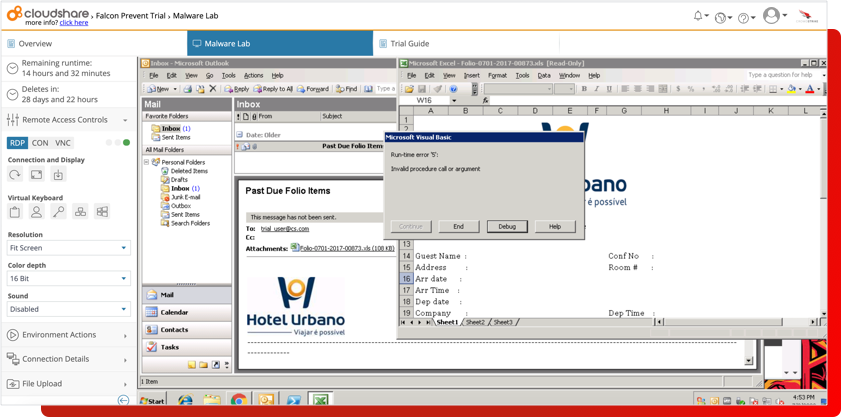

8Ataque de phishing

- Neste cenário, simularemos um ataque de phishing abrindo um e-mail com um anexo malicioso.

- No laboratório de malware, abra o Outlook e encontre nosso e-mail preparado na caixa de entrada. Este ataque de phishing alega que o usuário tem despesas não pagas de uma estadia em um hotel.

- Para saber mais, abra o anexo clicando duas vezes em Folio-0701-2017-00873.xls.

- Depois de abrir o arquivo do Excel anexado, uma mensagem de erro do Visual Basic é exibida.

- Isso indica que o Falcon Prevent impediu que o documento executasse seu payload malicioso em segundo plano.

- A abertura do anexo acionou um novo alerta na Interface Falcon.

- Expandir o novo alerta ilustra claramente que essa ameaça veio do Outlook.exe e que o anexo do Excel iniciou o PowerShell.

- Para obter ainda mais detalhes sobre o que o PowerShell fez, o painel Detalhes da Execução mostra que o PowerShell tentou executar um comando oculto e baixar nosso script malicioso do Github.

9Gerenciamento de aplicações

O Falcon Prevent permite que você bloqueie ou autorize Aplicações manualmente com base nas necessidades exclusivas de sua organização.

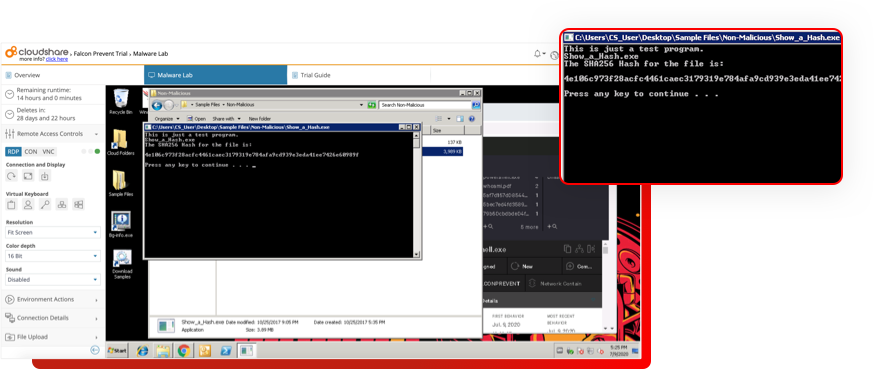

- Navegue até Área de Trabalho > Arquivos de Amostra > Não Malicioso.

- Clique duas vezes e execute a aplicação Show_a_Hash.exe.

- Esta aplicação não faz nada mais do que mostrar seu próprio hash de arquivo em um prompt de comando.

- Usaremos esse hash para colocar o arquivo em blacklist (lista negra) e evitar que ele seja executado novamente.

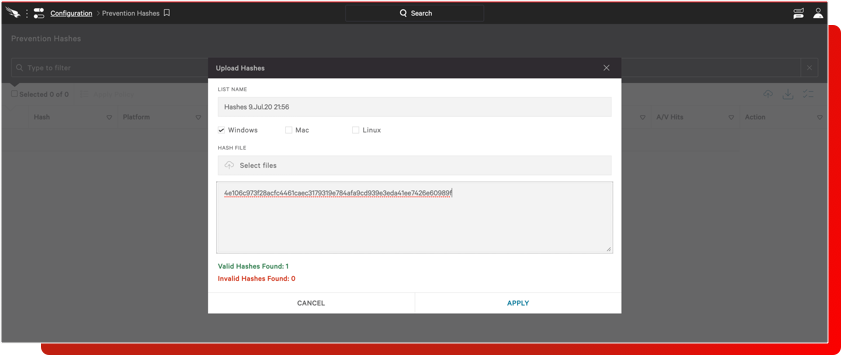

- Copie o hash do prompt de comando ou a seguir: 4e106c973f28acfc4461caec3179319e

784afa9cd939e3eda41ee7426e60989f

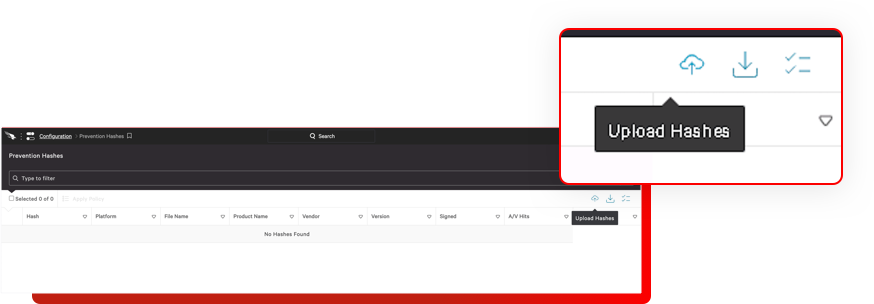

- Navegue até Hashes de Prevenção da Interface Falcon.

- No lado direito, clique no ícone de Upload Hashes

- Em seguida, cole o hash na janela e selecione Aplicar.

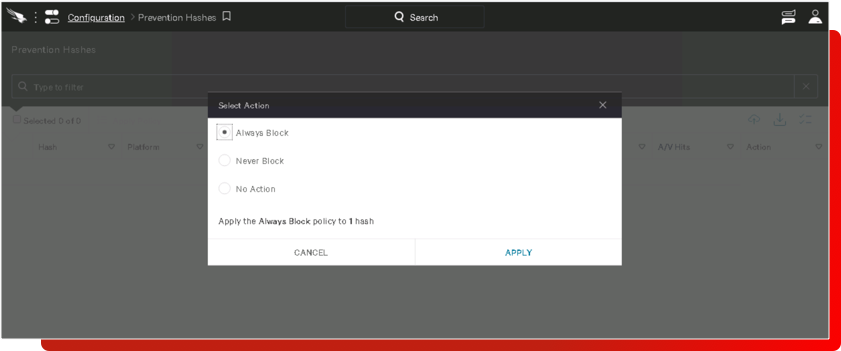

- Na próxima janela, selecione a ação Sempre Bloquear e selecione Aplicar novamente.

- Navegue de volta para a área de trabalho (feche a janela do prompt de comando), dê um clique duplo em Show_a_Hash.exe novamente e observe que, desta vez, ele não é executado.

- Na Interface Falcon, navegue até Detecções e inspecione o novo alerta.

O gerenciamento de sua política de hash pode ser feito diretamente a partir de uma detecção. Isso significa que, se uma detecção for criada para um arquivo malicioso, ele pode ser adicionado imediatamente à blacklist usando o painel “Detalhes de Execução” à direita do alerta selecionado. Basta clicar no botão “Atualizar Política de Hash” para o hash selecionado e fazer as alterações. O mesmo vale se uma aplicação customizada estiver causando alertas falsos e precisar ser adicionada à whitelist.

Esses comandos farão alterações temporárias na máquina para demonstrar exemplos do mundo real. No entanto, eles não usam malware ativo. Você também pode conduzir cenários de teste com malware real no ambiente virtual CloudShare baseado em Windows. O guia para isso pode ser encontrado na aba Windows.

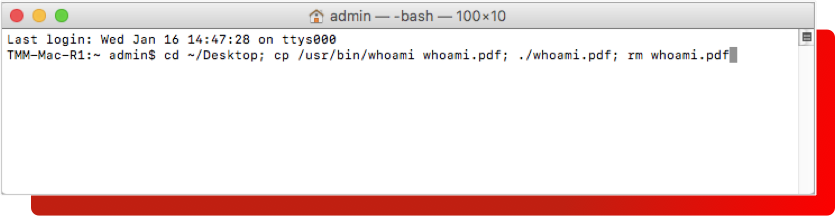

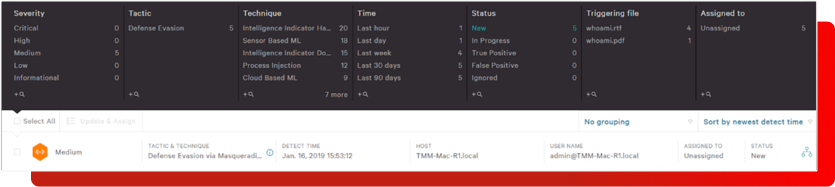

1Técnicas de evasão de defesa

Esta detecção ilustra a capacidade do Falcon de responder a comportamentos maliciosos com IOAs. Um indicador de ataque ou IOA representa uma série de ações que um a aplicação ou adversário precisa realizar durante um ataque bem-sucedido. Os IOAs estão relacionados com a execução dessas etapas, o que expõe a intenção do adversário e os resultados que está tentando alcançar. Isso é superior ao uso de indicadores de comprometimento (IOCs) ou assinaturas porque permite que o Falcon Prevent bloqueie ameaças novas e desconhecidas. Este comando específico faz uma cópia do whoami com a extensão pdf e a executa. Alterar a extensão de uma ferramenta existente acionará uma detecção do Falcon para mascaramento. O comando inclui a remoção do arquivo para que nenhuma limpeza adicional ou reversão seja necessária.

- Abra um terminal.

- Digite ou copie e cole este comando:

cd ~/Desktop; cp /usr/bin/whoami whoami.pdf; ./whoami.pdf; rm whoami.pdf

- Em seguida, vá para a IU do Falcon e navegue até Atividade > Detecções. Você deve ver um novo alerta, indicando que a atividade maliciosa foi detectada.

2Detecção de roubo de credencial

Esta detecção é outro exemplo do uso de IOAs pelo Falcon. O acesso à credencial engloba técnicas que resultam em acesso ou controle sobre o sistema, domínio ou credenciais de serviço que são usadas em um ambiente corporativo. Os adversários provavelmente tentarão obter credenciais legítimas de contas de administrador ou usuários (administrador de sistema local ou usuários de domínio com acesso de administrador) para usar na rede. Isso permite que o adversário assuma a identidade da conta, com todas as permissões dessa conta no sistema e na rede, e torna mais difícil para os defensores o detectarem. Com acesso suficiente dentro de uma rede, um adversário pode criar contas para uso posterior no ambiente.

Dumping de credenciais é o processo de obter informações de login e senha de contas, normalmente na forma de hash ou senha de texto não criptografado, do sistema operacional e do software. Tais credenciais podem ser usadas para realizar movimento lateral e acessar informações restritas. O comando listado abaixo irá solicitar do ‘shadowhash’ um usuário via terminal. Este comando pode ser usado em um host MacOS para reunir informações usadas para descriptografar senhas. Nenhuma limpeza é necessária no sistema após a execução deste comando.

- Abra um terminal.

- Digite ou copie e cole este comando:

sudo dscl . read /Users/$USER dsAttrTypeNative:ShadowHashData

- Volte para a IU do Falcon e vá para Atividade > Detecções e veja se há um novo evento de Prevenção com a Tática e Técnica: Acesso à Credencial via Dumping de Credencial.

- O símbolo de ‘check’ em verde indica que esta atividade foi bloqueada com sucesso.

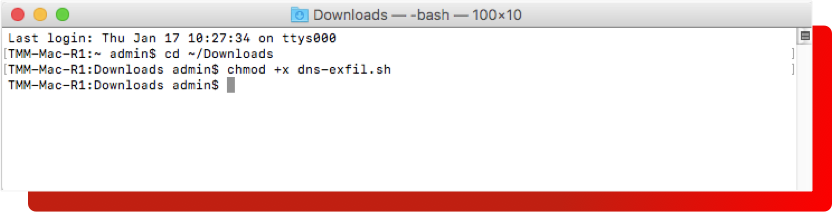

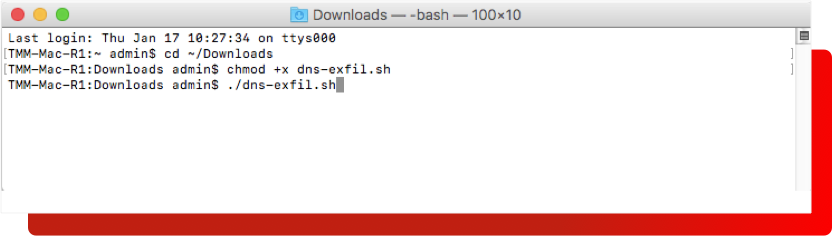

3Bloqueio de exfiltração por DNS

Esta detecção é outro exemplo do uso de IOAs pelo Falcon. A exfiltração de dados (também conhecida como “extrusão de dados”) é a transferência não autorizada de dados de um host. A transferência de dados pode ser realizada manualmente, por alguém com acesso físico, ou de forma automatizada, por meio de malware em uma rede. O conteúdo deste script mostra a transferência (exfiltração) de um arquivo falso por um canal secreto de solicitação de DNS.

- Para o próximo exemplo, você precisará baixar um arquivo de script que ajuda a ilustrar a exfiltração de dados. O script cria dez arquivos temporários, os compacta em um pacote e gera um dump hexadecimal desses arquivos. Ele remove todos os arquivos temporários para que nenhuma limpeza adicional seja necessária após o teste.

- Para baixar o arquivo, acesse o link a seguir. Clique em “Download” no canto superior direito da janela.

- Defina as permissões no script navegando até o diretório onde o script está armazenado e execute o seguinte comando para definir as permissões executáveis. (O exemplo mostrado especifica a pasta “Downloads” padrão.)

chmod +x dns-exfil.sh

- Na mesma janela, execute o comando abaixo para executar o script.

- Você verá atividades adicionais nas janelas do terminal enquanto o script é executado.

/dns-exfil.sh - Depois que o script for executado com êxito, você pode fechar a sessão do terminal.

- Volte para a IU do Falcon e vá para Atividade > Detecções e veja se há um novo evento de Prevenção com a Tática e Técnica de Exfiltração via Exfiltração sobre Protocolo Alternativo.

Precisa de ajuda?

Se você tem alguma dúvida, nos avise e entraremos em contato em breve.

PONTOS PRINCIPAIS

Nas seções anteriores, vimos que o Falcon Prevent é leve e fácil de instalar e gerenciar.

Nesta seção, vimos que o Falcon Prevent pode proteger os usuários de todos os tipos de ataques; desde o ataque de malware comum até o mais complexo phishing. Já vimos o Falcon impedir táticas que normalmente indicam ataques direcionados utilizando ferramentas como o PowerShell.

Ser rápido, simples e eficaz é ótimo, mas se a solução não fornece maneiras de lidar facilmente com alertas e eventos de triagem, você apenas troca um problema pelo outro.

ESTA SEÇÃO FOI ÚTIL?

Agradecemos muito seu feedback, ele nos ajudará a melhorar nosso serviço para você e outros usuários de nossos websites.

Por favor, envie seu feedback sobre esta seção do guia de avaliação para [email protected].