O que é ransomware?

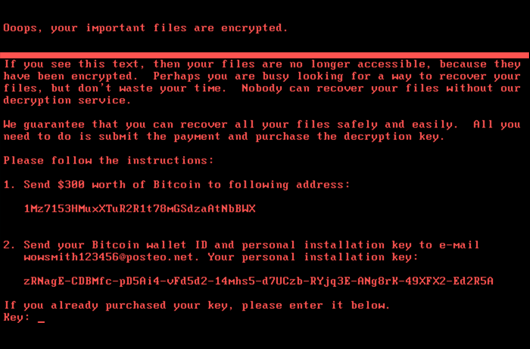

Ransomware é um tipo de software malicioso (malware) que criptografa os arquivos mais importantes da vítima, restaurando seu acesso em troca de um pagamento (resgate).

Se o pagamento do resgate não for feito, o ator malicioso publica os dados na dark web ou bloqueia o acesso aos arquivos para sempre.

O ransomware continua sendo uma das táticas mais lucrativas para os cibercriminosos, com demandas crescentes de resgate que variam de US$ 1 milhão a US$ 10 milhões.

Recursos de ransomware

- Ransomware Examples

- Types of Ransomware

- What is Ransomware-as-a-Service?

- How to Prevent Ransomware?

- Ransomware Solutions

Últimas notícias sobre ransomware

Em 2020, a CrowdStrike previu que o ransomware só pioraria, e as notícias desde então confirmaram essa previsão. Dificilmente um dia passa sem notícias de outra empresa, hospital, instituição de ensino ou governo municipal que teve suas atividades temporariamente interrompidas por ransomware.

Dentre os relatos de ataques desde o início de maio de 2021 estão:

- Nova variante de ransomware usando o Golang Packer

- Ransomware DarkSide usado para atacar um grande oleoduto dos EUA que transporta quase metade de todo o combustível consumido na costa leste dos Estados Unidos

- O reportado roubo de 3 terabytes de dados confidenciais de uma parte das operações asiáticas de uma subsidiária global de seguros, com uso do ransomware Avaddon

- O desligamento dos sistemas de TI do Serviço Nacional de Saúde da Irlanda – outra vítima do DarkSide –, o que interrompeu o atendimento a pacientes em todo o país

- O FBI (Federal Bureau of Investigations) dos EUA alertou sobre uma enxurrada de ataques do ransomware Conti visando instituições de saúde e primeiros socorros norte-americanas.

- A maior empresa de frigoríficos do mundo teve suas operações na América do Norte e Austrália interrompidas por um ataque do ransomware REvil, o qual acredita-se que tenha se originado na Rússia.

> Notícias sobre ataques de ransomware de 2021 a 2018

Como funcionam os ataques de ransomware?

Há vários métodos de engenharia social que são usados para infectar um computador ou sistema com ransomware. Um dos mais comuns são os e-mails de phishing – mensagens que incluem um anexo malicioso ou um link para um site comprometido.

Depois que um usuário desavisado abre o anexo ou clica no link, o ransomware pode infectar o computador da vítima e se espalhar pela rede.

Alguns métodos de infecção menos comuns:

- Scareware é uma tática que usa pop-ups para convencer as vítimas de que têm um vírus e as direciona a baixar um software falso para corrigir o problema

- Malvertising – ou publicidade maliciosa – é uma técnica que injeta código malicioso em anúncios digitais

Depois que um ransomware infecta o sistema, ele permite que o ator da ameaça bloqueie o acesso ao disco rígido ou criptografe alguns ou todos os arquivos do computador.

Você pode remover o malware e restaurar seu sistema a um estado anterior. Ainda assim, seus arquivos permanecerão criptografados porque já foram transformados em ilegíveis e a descriptografia é matematicamente impossível sem a chave do invasor.

O resgate em si é definido em um nível baixo o suficiente para ser pago, mas alto o suficiente para valer a pena para o invasor, levando as empresas a fazer uma análise de custo-benefício de quanto estão dispostas a pagar para desbloquear seus sistemas e retomar operações diárias.

Os cibercriminosos também podem visar certas organizações ou setores para explorar suas vulnerabilidades específicas e maximizar as chances de um resgate ser pago.

Expert Tip

Veja exemplos do mundo real de ransomware em ação, as táticas sofisticadas usadas por uma variedade de ameaças persistentes avançadas (APTs) e o que você pode fazer para detectá-las:Saiba mais

Exemplos de ransomware

Abaixo estão apenas alguns exemplos de ransomwares famigerados que foram detectados nos últimos anos:

Aqui estão os tipos mais comuns:

Cryptolocker: Os screen lockers praticamente desapareceram após a introdução de uma família de ransomware conhecida como CryptoLocker em 2013. O ransomware CryptoLocker foi desenvolvido pelo chamado BusinessClub, que usou o enorme botnet Gameover Zeus com mais de um milhão de infecções.

DarkSide: DarkSide é uma operação RaaS associada a um grupo de eCrime rastreado pela CrowdStrike como CARBON SPIDER. Operadores do DarkSide tradicionalmente focavam em máquinas Windows e, recentemente, expandiram para Linux, visando hipervisores VMware ESXi sem correções de ambientes corporativos ou roubando credenciais do vCenter. Em 10 de maio, o FBI apontou publicamente que o incidente da Colonial Pipeline envolvia o ransomware DarkSide. Posteriormente, foi relatado que a Colonial Pipeline teve aproximadamente 100 GB de dados roubados de sua rede, e que supostamente pagou quase US$ 5 milhões a uma afiliada do DarkSide.

Maze: O ransomware Maze é um malware que ataca organizações de todo o mundo e de muitos setores. Acredita-se que o Maze opere por meio de uma rede afiliada, e que os desenvolvedores do Maze compartilham seus rendimentos com vários grupos que implantam o Maze em redes organizacionais. Os operadores do Maze também têm a reputação de aproveitar os ativos em uma rede para mover-se lateralmente para outras redes.

Ryuk: WIZARD SPIDER é um grupo sofisticado de eCrime que opera o ransomware Ryuk desde agosto de 2018, visando grandes organizações em busca de um alto resgate. Essa metodologia, conhecida como “big game hunting”, sinaliza uma mudança nas operações do WIZARD SPIDER. Esse ator é um grupo criminoso com sede na Rússia, conhecido pela operação do malware bancário TrickBot, que se concentrava principalmente em fraudes eletrônicas.

WannaCry: Também conhecido como WCry, WanaCrypt ou Wanna, WannaCry foi identificado em maio de 2017 durante uma campanha em massa que afetou organizações em todo o mundo. WannaCry tem atacado organizações de saúde e empresas de serviços públicos usando um exploit do Microsoft Windows chamado EternalBlue que permite o compartilhamento de arquivos, abrindo, assim, uma porta para o ransomware se espalhar.

Learn More

Explore alguns dos ataques de ransomware mais famigerados e os atores de ameaça que os operam. 12 exemplos notórios de ransomware

Quem é o alvo do ransomware?

Organizações de todos os tamanhos podem ser alvo de ransomware. Embora o Big Game Hunting esteja em ascensão, o ransomware é frequentemente destinado a organizações de pequeno e médio porte, incluindo governos estaduais e locais, que muitas vezes são mais vulneráveis a ataques.

As pequenas empresas são alvo por vários motivos, de dinheiro e propriedade intelectual (IP) a acesso e dados de clientes. De fato, o acesso pode ser um motivador primário, porque uma SMB pode ser usada como vetor para atacar uma empresa-matriz maior ou a cadeia de suprimentos de um alvo maior.

O sucesso dos ataques de ransomware a pequenas empresas pode ser atribuído aos desafios particulares associados ao seu tamanho menor e, também, ao desafio mais onipresente enfrentado por organizações de qualquer tamanho: o elemento humano.

Embora trabalhar em um computador da empresa seja comum e até esperado em organizações maiores, as organizações menores nem sempre fornecem computadores de trabalho e dependem de os funcionários usarem seus dispositivos pessoais.

Esses dispositivos são usados tanto para fins relacionados ao trabalho, incluindo acessar e armazenar documentos e informações privilegiadas, quanto para atividades pessoais, como navegação e pesquisa. Essas máquinas de dupla finalidade contêm grandes volumes de informações tanto corporativas quanto pessoais, incluindo informações de cartão de crédito, contas de e-mail, plataformas de mídia social, além de fotos e conteúdos pessoais.

As universidades, por exemplo, costumam ter equipes de segurança menores e uma grande base de usuários que compartilham muitos arquivos, tornando suas defesas mais fáceis de serem violadas. Organizações médicas também podem ser visadas já que muitas vezes precisam de acesso imediato aos seus dados e, como vidas podem estar em risco, isso as leva a pagar o resgate imediatamente. E instituições financeiras e escritórios de advocacia podem estar mais propensos a pagar o resgate devido à confidencialidade de seus dados – e a pagá-lo discretamente, para evitar publicidade negativa.

Learn More

Embora seu crescimento explosivo nos últimos anos possa levar a crer o contrário, o ransomware não surgiu do nada. Acompanhe nosso traçado histórico de como o ransomware evoluiu ao longo dos anos até se tornar uma arma sofisticada para os adversários. Leia a história do ransomware

Indústrias alvo durante a pandemia da COVID-19

A pandemia global tem levado atores de ransomware a atacar certas indústrias. Um de seus principais alvos são as organizações de saúde.

Dados do Relatório Global de Ameaças da CrowdStrike 2021 mostram que mais de 100 organizações de saúde já foram atacadas por Big Game Hunters durante a pandemia da COVID-19. Isso depois dos Big Game Hunters, como TWISTED SPIDER, terem afirmado que não infectariam organizações médicas até que a pandemia se estabilizasse. No final das contas, TWISTED SPIDER, com suas famílias Maze e Egregor, foi responsável por pelo menos 26 ataques bem-sucedidos de ransomware a instituições de saúde.

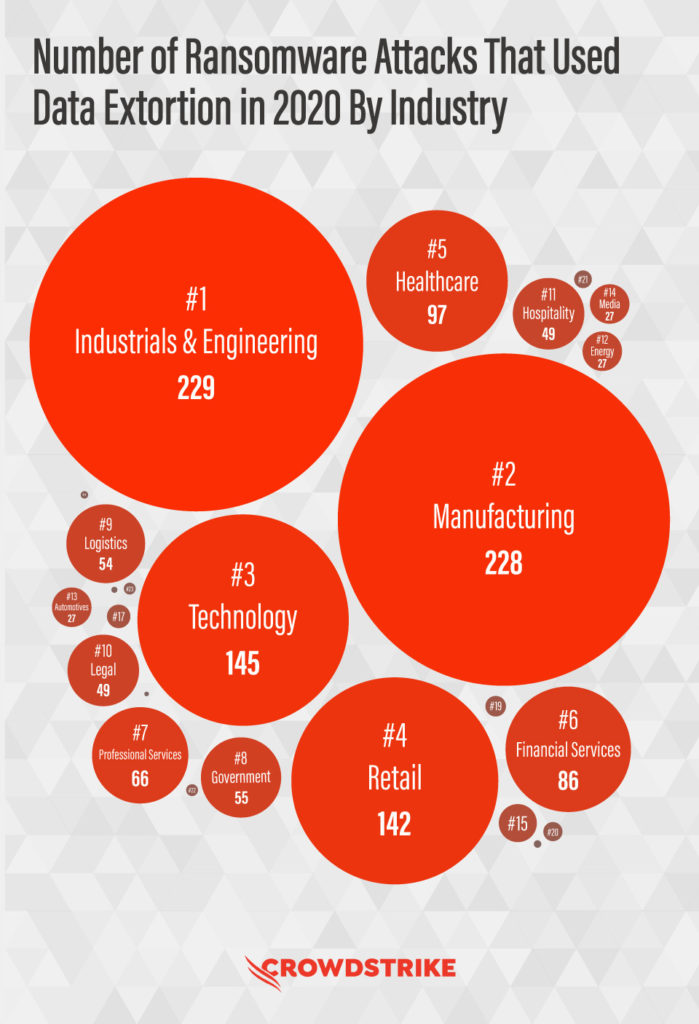

Outra tendência interessante é o número crescente de ataques que usam táticas de extorsão de dados. Isso está resumido no Infográfico Ransomware em 2020 da CrowdStrike. Houve 1.430 ataques detectados pelos serviços de Inteligência CrowdStrike que usaram extorsão de dados, conforme o Relatório Global de Ameaças da CrowdStrike 2021.

Esses ataques foram divididos por setor:

Indústria e engenharia foi o setor mais atacado por táticas de extorsão de dados em 2020 (229 incidentes). Seguido de perto pela manufatura (228 incidentes), tecnologia (145 incidentes), varejo (142 incidentes) e área da saúde (97 incidentes).

Países alvo durante a pandemia da COVID-19

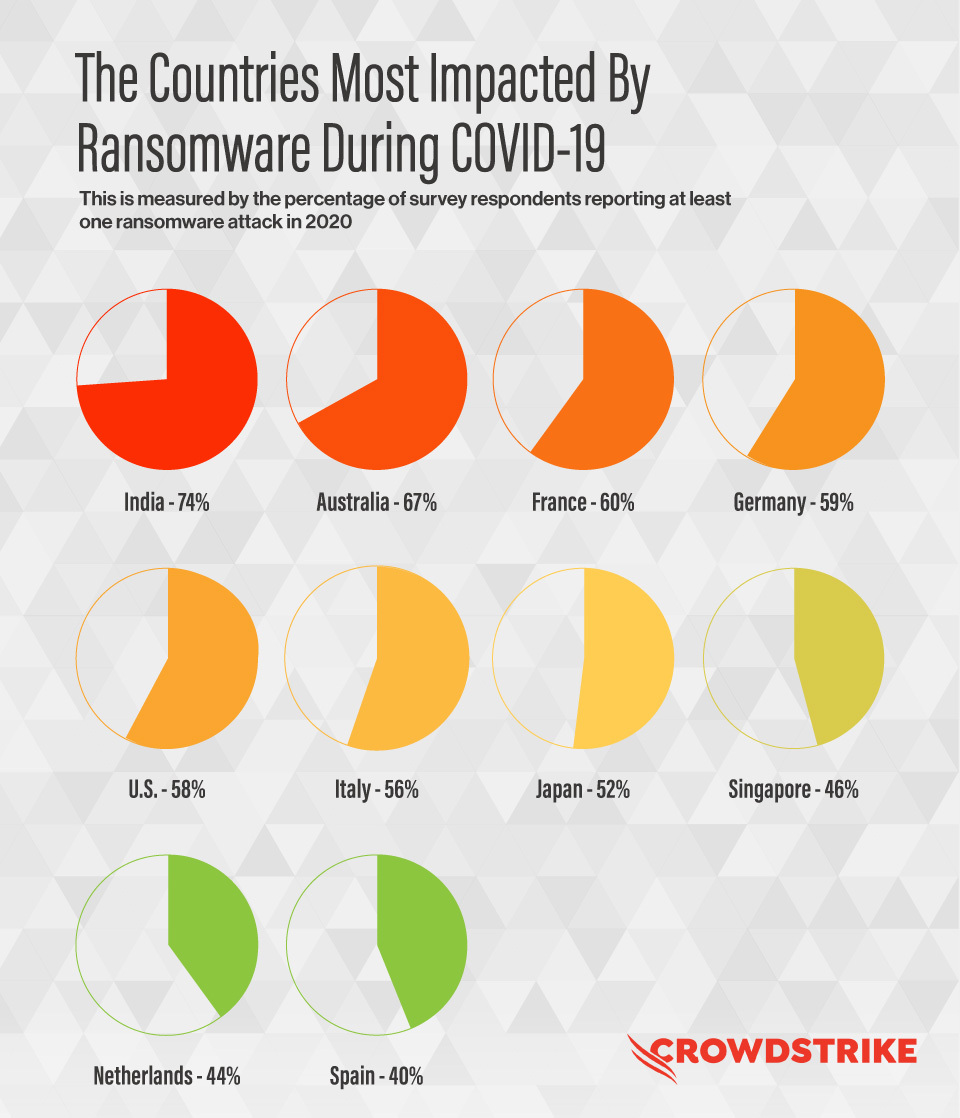

Dados da Pesquisa sobre Atitude de Segurança Global da CrowdStrike 2020 revelam os países mais afetados em 2020 por todos os tipos de ataques de ransomware:

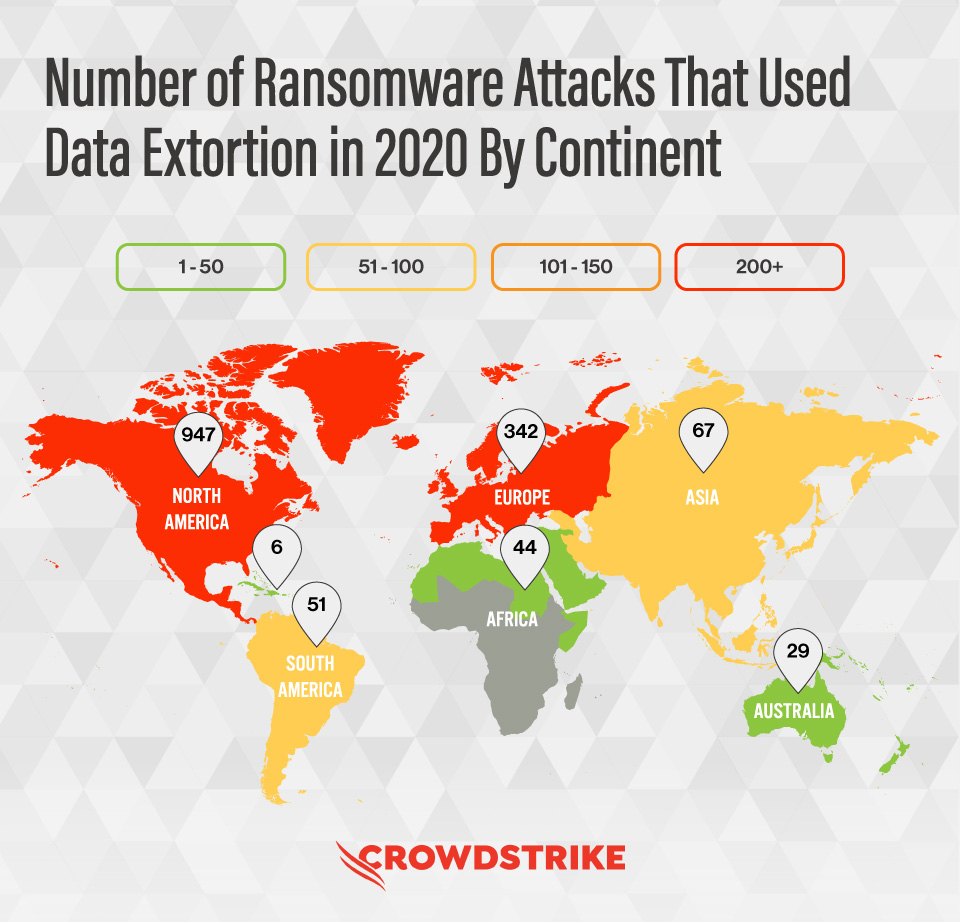

A Índia tem o maior número de entrevistados relatando pelo menos um ataque de ransomware em 2020 (74%). Seguida de perto pela Austrália (67%), França (60%), Alemanha (59%) e pelos EUA (58%). Em termos de extorsão de dados, é claro que há uma tendência para a América do Norte.

De acordo com a Inteligência CrowdStrike e o Relatório Global de Ameaças da CrowdStrike 2021, houve 947 incidentes identificados nesta região, 117% a mais do que o segundo colocado na Europa (342 incidentes).

Tendências semelhantes são esperadas em 2021, na verdade 72% dos especialistas em cibersegurança questionados recentemente na Pesquisa sobre Atitude de Segurança Global da CrowdStrike 2020 disseram que estão mais preocupados com ataques de ransomware em consequência à COVID-19.

Você deve pagar o resgate?

O FBI não apoia o pagamento de resgate em resposta a um ataque de ransomware. Eles argumentam que pagar um resgate não apenas encoraja o modelo de negócios, mas também pode alimentar os bolsos de organizações terroristas, lavadores de dinheiro e Estados-nação desonestos.

Além disso, embora poucas organizações admitam publicamente o pagamento de resgates, os adversários divulgarão essas informações na dark web – tornando-as de conhecimento comum para outros adversários que procuram um novo alvo. Pagar o resgate não resulta em uma recuperação mais rápida ou uma recuperação garantida.

Pode haver várias chaves de descriptografia, mal uso da descriptografia, o descriptografador pode ser incompatível com o sistema operacional da vítima, pode haver criptografia dupla e a chave de descriptografia funciona apenas em uma camada, e alguns dados podem estar corrompidos. Menos da metade das vítimas de ransomware conseguem restaurar seus sistemas com sucesso.

Como se proteger contra ransomware

Depois que a criptografia de ransomware ocorre, geralmente é tarde demais para recuperar esses dados. É por isso que a melhor proteção contra ransomware é a prevenção proativa.

O ransomware está em constante evolução, tornando a proteção um desafio para muitas organizações. Siga estas práticas recomendadas para ajudar a manter suas operações seguras:

1. Treine todos os funcionários nas melhores práticas de cibersegurança

Seus funcionários estão na linha de frente da sua segurança. Certifique-se de que seguem boas práticas de higiene, tais como usar uma proteção de senha forte, conectar-se apenas a um Wi-Fi seguro e nunca clicar em links de e-mails não solicitados.

2. Mantenha seu sistema operacional e outros softwares corrigidos e atualizados

Os cibercriminosos estão constantemente procurando buracos e backdoors para explorar. Ao ser vigilante na atualização de seus sistemas, você minimizará sua exposição a vulnerabilidades conhecidas.

3. Implementar e aprimorar a segurança de e-mail

A CrowdStrike recomenda implementar uma solução de segurança de e-mail que execute filtragem de URL e sandbox de anexos. Para agilizar esses esforços, um recurso de resposta automatizada pode ser usado para permitir a quarentena retroativa de e-mails entregues antes que o usuário interaja com eles.

4. Continuously monitor your environment for malicious activity and IOAs

A detecção e resposta de endpoint (EDR) CrowdStrike® Falcon Insight™ atua como uma câmera de vigilância em todos os endpoints, capturando eventos brutos para detecção automática de atividades maliciosas não identificadas por métodos de prevenção e fornecendo visibilidade para investigação proativa de ameaça.

Para ataques sigilosos e ocultos que podem não acionar alertas automatizados imediatamente, a CrowdStrike oferece a investigação gerenciada de ameaças Falcon OverWatch™, uma equipe de elite de investigadores experientes que procuram proativamente por ameaças 24×7 para você.

5. Integre inteligência de ameaças à sua estratégia de segurança

Monitore seus sistemas em tempo real e acompanhe as últimas informações sobre ameaças para detectar um ataque rapidamente, entender a melhor forma de responder e evitar que ele se espalhe.

CrowdStrike Falcon® Intelligence automatiza a análise de ameaças e a investigação de incidentes para examinar todas as ameaças e implementar contramedidas proativamente em minutos.

6. Desenvolva backups offline à prova de ransomware

Ao desenvolver uma infraestrutura de backup à prova de ransomware, a ideia mais importante a se considerar é que os atores de ameaça têm atacado os backups online antes de implantar o ransomware no ambiente.

Por isso, a única maneira segura de recuperar dados mediante um ataque de ransomware é por meio de backups à prova de ransomware. Manter backups offline de seus dados, por exemplo, permite uma recuperação mais rápida em emergências.

7. Implementar um programa de gerenciamento de identidade e acesso (IAM)

As organizações podem melhorar sua postura de segurança implementando um programa de IAM robusto que mantém uma trilha de atividades para todas as contas privilegiadas e de serviço, com identificação imediata de tráfego anômalo e solicitações de recursos anormais.

Ameaças de ransomware a SMBs

Faça download deste white paper para entender como as SMBs (pequenas e médias empresas) podem se proteger contra ransomware, se preparar para um possível incidente e encontrar ajuda se tiverem sofrido um ataque.

Download Now

THE EVOLUTION OF RANSOMWARE

Explore a evolução do ransomware através das últimas tendências em ameaças de extorsão online e obtenha aconselhamento sobre como proteger sua organização contra tais ataques.

Download NowCrowdStrike’s Ransomware Solutions

Pronto para enfrentar os operadores de ransomware mais elusivos (também conhecidos como os ‘Big Game Hunters’)? O ecossistema da CrowdStrike interrompe o ransomware e muito mais:

Falcon Complete | Backed by the industry’s strongest Breach Prevention Warranty*Falcon Complete MDR builds on the cloud-native Falcon platform, and augments your team with CrowdStrike’s elite cyber security experts, bringing laser focus to our shared mission, 24/7: Stop Breaches. | |

CrowdStrike Endpoint Recovery Service | Have you experienced a breach?Within hours of a breach, we can get you back to business faster, with zero impact to your environment or users, and with the confidence of knowing your attackers will not reappear. | |

CrowdStrike Zero Trust | Go frictionless for your hybrid enterprise.Secure your modern enterprise with the industry’s only real-time, cloud-native solution to stop breaches on any endpoint, workload or identity — wherever they are. | |

CrowdStrike Falcon® Intelligence Recon | Know your Adversary.Monitor ransomware and adversary activity with unrivaled coverage of the open, deep and dark web to better protect your brand, employees and sensitive data. | |

CrowdStrike Cloud Security | Think it. Build it. Secure it.Go beyond ad-hoc approaches by unifying your cloud security posture management with breach protection for cloud workloads and containers for any cloud, in a single platform. |

* A Garantia de Prevenção Contra Ataques não está disponível em todas as regiões.